Computerviren

und ihre Vermeidung

Kapitel 8

Copyright (C) 04/1993 by Howard Fuhs

8 Anti-Viren-Software

Anti-Viren-Software ist die Waffe, die dem Anwender zur Verfügung steht, um sich gegen Computerviren zu schützen. Diese Waffe muß aber mit Bedacht gewählt werden. Denn nicht alle Waffen haben die gleiche Wirkung. So gibt es nicht nur unterschiedliche Anti-Viren-Software mit unterschiedlicher Funktionsweise und Wirkung, sondern auch Anti-Viren-Software, die von ihrer Funktion her nicht sonderlich geeignet ist, Schutz vor Computerviren zu gewährleisten. Eine der am häufigsten auftretenden Fehlerquellen ist die falsche Anwendung der Anti-Viren-Software. Diese falsche Anwendung der Anti-Viren-Software resultiert aus der Unwissenheit der Anwender.

8.1 Quellen für Anti-Viren-Software

Zuerst sollte man sich überlegen, aus welchen Quellen man seine Anti-Viren-Software beziehen möchte. Entscheidungskriterien hierfür sind z.B. die schnelle Verfügbarkeit der Software, der Anschaffungspreis der Software oder auch die Sicherheit, einwandfreie (und virenfreie) Software zu bekommen.

8.1.1 Kommerzielle Anti-Viren-Software

Da wäre zuerst die kommerzielle Anti-Viren-Software zu nennen. Diese Software wird in einem Unternehmen programmiert und über die üblichen Software-Vertriebswege auf den Markt und an den Kunden gebracht. Diese Art der Software ist in der Regel mehrere hundert Mark teuer und kann nur über Fachhändler oder von dem Unternehmen selbst bezogen werden.

8.1.2 Shareware Anti-Viren-Software

Als nächstes wäre die Shareware zu nennen. Sharewareprogramme unterliegen zwar dem Urheberrecht, sie dürfen aber frei verbreitet werden. Wenn diese Programme von einem Anwender genutzt werden sollen, muß eine relativ geringe Lizenzgebühr an den Autor des Programms entrichtet werden. Dies ist eine relativ preisgünstige Art und Weise, an Anti-Viren-Software zu kommen. Wer nun aber glaubt, daß diese Software nur von geringer Qualität ist, täuscht sich gewaltig. Gerade im Shareware Bereich gibt es mit die besten Anti-Viren-Programme, die zur Zeit erhältlich sind. Und gerade auch deshalb bitte ich jeden Anwender von Shareware so ehrlich zu sein und sich als Anwender von dieser Anti-Viren-Software registrieren zu lassen.Die Shareware kann man von einem Händler bekommen oder mittels eines Modems aus einer Mailbox downloaden. Händler nehmen in der Regel eine Kopiergebühr von weniger als 10.- DM für die Arbeit des Kopierens und als Ersatz für den Materialaufwand für die Diskette, auf der das Sharewareprogramm dann zu finden ist. Das Programm an sich wird in der Regel kostenlos weitergegeben. Holt man sich die Anti-Viren-Software per Modem, so kostet das in der Regel nur die Telefongebühren. Aber es ist auch Vorsicht geboten. Gerade auf dem Shareware Vertriebsweg über Mailboxen können Anti-Viren-Programme von Virenprogrammierern so verändert werden, daß sie bestimmte Viren nicht finden, selbst infiziert werden können oder gar selbst ein Virus enthalten. Wer hier keine zuverlässige Mailbox weiß, auf die er zurückgreifen kann, der sollte seine Shareware nur über Shareware Händler kaufen. Diese Händler legen meist Wert auf sehr strenge Kontrolle gegenüber Computerviren.

8.2 Welches ist das beste Anti-Viren-Programm?

Diese Frage kann so nicht beantwortet werden, da sie einer subjektiven Betrachtungsweise unterliegt. Jedes derzeit verfügbare Anti-Virus-Programm hat seine Stärken und seine Schwächen. Vor allen Dingen die Schwächen können theoretisch von Computerviren ausgenutzt werden. Und es gibt kein Anti-Viren-Programm, das einen 100%igen Schutz garantieren kann.

8.3 Aufbau von Schutzmaßnahmen vor Computerviren

Um einen optimalen Schutz vor Computerviren aufzubauen, muß man heute mit verschiedenen Programmen arbeiten. Jedes dieser Programme deckt einen speziellen Bereich ab. Nur wenn man mit einem solchen Konzept aus verschiedenen Programmen gegen die Bedrohung der Computerviren vorgeht, kann man die Bedrohung auf ein sehr geringes Maß begrenzen und minimieren. Im folgenden sollen die heute zur Verfügung stehenden Programmtypen erklärt werden.

8.4 Arten von Anti-Viren-Software

Um sich vernünftig gegen Computerviren zu schützen, muß man wissen, wie Anti-Viren-Software funktioniert, wo ihre Stärken und ihre Schwächen liegen und wie man sie in der Praxis richtig einsetzt.

8.4.1 Scanner

Der Scanner ist die bekannteste und wohl auch die älteste Art der Anti-Viren-Software. Der Scanner beinhaltet eine Datenbank, in der die HEX-Strings der bekannten Viren enthalten sind. Bei guten Scannern ist die Datenbank der Viren-HEX-Strings verschlüsselt. Diese Verschlüsselung der HEX-Strings soll verhindern, daß ein zweiter eingesetzter Scanner den anderen Scanner als infiziert meldet.Wird nun ein Scanner aufgerufen, so macht dieser nichts anderes als auf einem Datenträger jede ausführbare Datei mit seiner internen Datenbank zu vergleichen. Stimmt nun ein HEX-String in der internen Datenbank mit einem Teil einer ausführbaren Datei überein, meldet der Scanner, daß er eine infizierte Datei gefunden hat. Solche String-Scanner suchen in der Regel nur am Anfang und am Ende einer ausführbaren Datei nach vorhandenem Viruscode. Dies machte sich Ende 1992 ein ganz neuer Virus zunutze, indem er sich mitten in eine ausführbare Datei eingebunden hat. Scanner, die mit HEX-Strings arbeiten, können natürlich nur bereits bekannte und analysierte Viren finden.

Ein String-Scanner kann bei polymorphen Viren nicht mehr eingesetzt werden. Bei polymorphen Viren kann aufgrund ihrer Verschlüsselungstechnik kein HEX-String abgeleitet werden, der für diesen Computervirus typisch ist. Eine sehr wichtige Funktion eines Scanners ist die exakte Identifizierung des gefundenen Virus oder der Virusvariante. Diese exakte Identifizierung ist wichtig bei der Desinfektion von virenverseuchten Datenträgern. Da sehr viele Viren in mehreren Varianten existieren, muß man die Desinfektionsart entsprechend der vorhandenen Variante wählen. Wird der Computervirus vom Scanner falsch identifiziert, besteht die Gefahr, daß eine falsche Desinfizierungsart gewählt wird und es dabei zum Datenverlust kommt, den man ja eigentlich verhindern wollte.

Vor dem Einsatz eines Scanners muß das System von einer schreibgeschützten, virenfreien Bootdiskette gestartet werden.

8.4.2 Heuristische Scanner

Nachdem die ersten polymorphen Viren aufgetaucht waren, stellte man sehr schnell fest, daß der normale String-Scanner technisch nicht in der Lage war, diese neuen, variabel verschlüsselnden Viren zu entdecken. Es mußten also neue Lösungswege beschritten werden. Einer dieser neuen Lösungswege war der heuristische (engl. = Heuristic) Scanner. Bei diesem neuen Verfahren wird nicht mehr nach festen HEX-Strings gescannt, sondern das Scanner Programm untersucht die Datei auf gewisse Techniken hin, die z.B. der MtE zugeordnet werden können oder auf Programmcode, der einen direkten Festplattenzugriff erlaubt (INT 13h), ein Programm welches sich selbst im Speicher hin- und herverschieben kann usw.So können z.B. Dateien von Tools und Utility Programmen, die diese Funktionen zu Reparaturzwecken haben, ebenfalls als infiziert angezeigt werden, obwohl keine Infizierung vorliegt. Vielfach geschieht dies mit der Datei FORMAT.COM, die mit DOS mitgeliefert werden. Hierbei kommen gleich mehrere Faktoren zusammen. FORMAT.COM kann direkt auf ein Speichermedium zugreifen und auf Sektoren schreiben und greift auf ein undokumentiertes Feature von DOS zurück. Zu beachten ist allerdings, daß dieses Verfahren noch nicht sehr zuverlässig in bezug auf Falschmeldungen und das tatsächliche Entdecken von infizierten Files ist.

Vor dem Einsatz eines heuristischen Scanners muß das System von einer schreibgeschützten, virenfreien Bootdiskette gestartet werden.

8.4.3 Speicherresidente Scanner

Hierbei handelt es sich um einen String- und/oder einen Heuristic Scanner, der im Arbeitsspeicher des Rechners als TSR jeden Aufruf einer ausführbaren Datei überwacht. Wird eine ausführbare Datei gestartet, wird sie erst vom TSR-Scanner auf Viren hin untersucht. Wird dabei ein Virus entdeckt, gibt der TSR-Scanner eine Meldung auf dem Bildschirm aus und stoppt den Start der ausführbaren Datei. Speicherresidente Scanner sind also eine Mischung aus normalem String-Scanner und einem Monitor-Programm. Bei speicherresidenten Scannern muß beachtet werden, daß immer nur ein Scanner im Arbeitsspeicher vorhanden ist. Zwei TSR-Scanner gleichzeitig im Arbeitsspeicher eines Rechners kann zu Fehler- und/oder Infektionsmeldungen führen oder Systemabstürze hervorrufen.

8.4.4 Integrity Checker

Integrity Checker Programme sind in der Regel umfangreiche Sicherheitsprogramme, die eine Veränderung von Dateien dem Anwender sichtbar machen.Da ein Computervirus bei der Infektion einer Datei die Datei verändern muß, wird dies durch einen guten Integrity Checker sofort erkannt. Wenn man einen Integrity Checker das erste Mal aufruft, liest er alle auf einer Festplatte vorhandenen Dateien und errechnet für jede einzelne Datei eine oder mehrere CRC-Prüfsummen. Ein guter Integrity Checker macht dies ebenfalls für den Boot-Sektor und für den Partition-Sektor. Nachdem der Integrity Checker für alle Dateien CRC-Prüfsummen errechnet hat, werden diese als Dateien abgespeichert.

Wird nun eine Datei abgeändert (1 Bit reicht bereits), stellt der Integrity Checker bei seinem nächsten Aufruf fest, daß die jetzt errechnete CRC-Prüfsumme mit der abgespeicherten CRC-Prüfsumme nicht mehr übereinstimmt. Gute Integrity Checker gehen sogar soweit, daß sie dem Anwender sagen, welche Art von Veränderung durchgeführt wurde, worauf sie zurückzuführen ist und ob es sich dabei um eine (Virus) verdächtige Veränderung handelt. Ebenfalls kann bei guten Integrity Checkern die Methode gewählt werden wie die CRC-Prüfsummen errechnet werden, um einen direkt gegen den Integrity Checker gerichteten Angriff von verändernder Software jeglicher Art zu verhindern. Es kann auch ein String- und/oder ein heuristischer Scanner in dem Integrity Checker integriert sein, um beim Errechnen von Prüfsummen gleichzeitig die Datei auf Viren oder virentypisches Verhalten zu überprüfen.

Wenn man das Thema der Computerviren von seinem sicherheitsrelevanten Aspekt aus betrachtet, so kann man jetzt schon sagen, daß ein Sicherheitsprogramm wie ein Integrity Checker in Zukunft in der ersten Reihe einer vernünftigen Strategie zur Computervirenbekämpfung steht. Denn mit einem guten Integrity Checker werden die verschiedenen Sicherheitslücken, die auf Computern bestehen, gut überwacht und damit ein umfassender Schutz gewährleistet.

Vor dem Einsatz eines Integrity Checkers muß das System von einer schreibgeschützten, virenfreien Bootdiskette gestartet werden, da Stealth-Viren in der Lage sind, einen Integrity Checker zu täuschen, wenn sie im Arbeitsspeicher resident vorhanden sind.

8.4.5 Monitor-Programme

Bei einem Monitor-Programm handelt es sich um ein TSR-Programm, welches im Arbeitsspeicher des Rechners resident vorhanden ist.Meistens werden solche Monitor-Programme in die CONFIG.SYS oder in die AUTOEXEC.BAT eingebunden, damit sie mit jedem Bootvorgang automatisch mit geladen werden. Ist das Monitor-Programm geladen, achtet es im Hintergrund auf virentypische Aktivitäten wie z.B. das Verändern und Schreiben von Dateien, das Formatieren von Sektoren oder das Verbiegen von Interruptvektoren. Wenn eine solche verdächtige Handlung durchgeführt werden soll, meldet das Monitor-Programm dem Anwender diese Handlung und fragt ihn, ob diese Aktion auch durchgeführt werden darf.

Es gibt mittlerweile einige sogenannte "tunnelnde Computerviren", die ein solches Monitorprogramm direkt angreifen und/oder umgehen können. Zwar gibt es Monitor-Programme, die solche Aktionen ebenfalls umgehen können, aber Monitor-Programme sind nicht die zuverlässigsten Anti-Viren-Wächter. Außerdem ist zu beachten, daß niemals zwei Monitor-Programme gleichzeitig im Arbeitsspeicher vorhanden sein dürfen, da sie sich gegenseitig stören können oder ständig Fehler- bzw. Virenmeldungen von sich geben.

8.4.6 Desinfektor-Programme

Desinfektor-Programme sollen, wie der Name schon sagt, eine Datei oder den ganzen Rechner von einer Computervireninfektion befreien.Einige dieser Desinfektor-Programme sind bereits als Funktion in Scanner-Programme eingebaut, andere Desinfektor-Programme werden als eigenständiges Programm mit einem Scanner mitgeliefert. Jedes dieser Desinfektor-Programme kann eine Vielzahl verschiedener Computerviren entfernen.

Des weiteren gibt es auch Desinfektor-Programme, die nur einen einzigen Virus entfernen können. Diese Desinfektor-Programme werden meist direkt nach der Entdeckung und der Analyse eines neuen Virustyps programmiert, um relativ schnell der Öffentlichkeit die Möglichkeit zu geben, diesen neuen Virus auch ohne größere technische Kenntnisse zu entfernen. Bei Desinfektor-Programmen, die eine Vielzahl von Viren entfernen können, dauert es immer eine gewisse Zeit (bei guten Programmen in der Regel 1-2 Monate) bis ein Update erscheint, welches dann wieder die neuesten Computerviren entfernen kann. Um diesen Zeitraum zu überbrücken, werden Desinfektor-Programme für einen einzigen Computervirus programmiert, da diese in der Regel schon wenige Tage nach der Entdeckung des Computervirus zur Verfügung stehen.

Vor dem Einsatz eines Desinfektor-Programms muß das System von einer schreibgeschützten, virenfreien Bootdiskette gestartet werden.

8.4.7 Möglichkeiten der Desinfektion bei infizierten Dateien

Wenn man davon ausgeht, daß der Computer einwandfrei identifiziert wurde, gibt es vier Möglichkeiten bei der Desinfektion einer infizierten Datei.Der Virus kann nicht aus der infizierten Datei entfernt werden. Dies gilt für überschreibende Computerviren. Die infizierte Datei muß durch eine Sicherungskopie ersetzt werden.

Der Virus kann aus der infizierten Datei entfernt werden, aber die Datei wird nicht 100% identisch mit der Originaldatei sein (z.B. einige Byte größer). Die desinfizierte Datei wird genauso funktionieren wie die Originaldatei.

Der Virus kann aus der infizierten Datei entfernt werden, aber die Datei kann dabei in Mitleidenschaft gezogen werden, was mitunter nicht zu entdecken ist.

Der Virus kann aus der infizierten Datei entfernt werden und die Datei ist absolut identisch mit der Originaldatei.

Wenn die technische Möglichkeit besteht, sollte man immer die infizierte Datei durch eine virenfreie Sicherungskopie ersetzen. Nur wenn diese Möglichkeit nicht besteht, sollte man auf ein Desinfektor-Programm zurückgreifen.

8.4.8 Wie sicher ist ein Desinfektor-Programm?

Die Anwendung von Desinfektor-Programmen mag zwar relativ einfach sein, ist aber nicht die sicherste Methode.Viele Desinfektor-Programme melden nach der Anwendung zwar sie hätten den Computervirus mit Erfolg aus einer infizierten Datei entfernt, doch sehr oft wurde die infizierte Datei dabei in Mitleidenschaft gezogen oder ganz zerstört. Dies passiert häufig bei Computerviren, die sich zwar nur an eine Wirtsdatei anhängen sollen, die aber aufgrund von Fehlern in ihrer Programmierung einen Teil des Wirtsprogramms doch überschreiben oder nachhaltig verändern. Um sicher zu gehen, sollte man eine Kopie der infizierten Datei auf einer gekennzeichneten Diskette speichern, falls die Datei bei der Desinfektion zerstört wird.

Außerdem gibt es viele Computerviren, die von einem Desinfektor-Programm nicht entfernt werden können, da sie schon bei der Infektion einen zu großen Schaden in der Wirtsdatei angerichtet haben. Die sicherste Art der Desinfizierung ist deshalb immer noch das Löschen der infizierten Datei und das Ersetzen durch eine Sicherungskopie oder durch eine erneute Installation der Anwendersoftware.

8.4.9 Impfprogramme

Es gibt zwei Sorten von sogenannten Impf- oder Immunisierungsprogrammen.Die erste Gattung von Impfprogrammen verändert ausführbare Dateien so, daß der Computervirus glaubt, er hätte die Datei bereits infiziert. Dies wird erreicht, indem das Impfprogramm die gleichen Änderungen in einer Datei vornimmt, die der Computervirus bei einer Infektion auch vornehmen würde, um zu erkennen, ob die Datei bereits von ihm infiziert ist. Diese Technik ist sehr mit Nachteilen behaftet und wird heute eigentlich nicht mehr eingesetzt. So kann eine Datei z.B. nur gegen einen Computervirus geimpft werden (und das bei mehr als 1000 existierenden Computerviren) und es können nicht für alle Viren Impfprogramme erstellt werden. Ein weiterer Nachteil ist der Eingriff und die Abänderung einer Datei. Auch das kann nicht immer ohne Schaden funktionieren. Außerdem besteht die Gefahr, daß eine bereits infizierte Datei immunisiert wird, was zu falschem Vertrauen in die Impfung führt.

Die zweite Gattung von Impfprogrammen wendet eine Art des Integrity Checks an, wobei der ausführbare Code, der für den Integrity Check notwendig ist, als auch die Integrity Check Daten, die für die Datei ermittelt wurden, in die Datei direkt implantiert werden. Wird die Datei vom Anwender aufgerufen, wird zuerst der Code für den Integrity Check aufgerufen, der die nun neu ermittelten Integrity Check Daten mit den in der Datei abgespeicherten Integrity Check Daten vergleicht. Auch diese Technik ist nicht zu empfehlen, da auch hier die ausführbare Datei nachhaltig verändert wird und außerdem diese Technik von vielen Viren ohne größere Probleme umgangen werden kann.

8.5 Wie wende ich Anti-Viren-Software richtig an?

Wie wichtig die Zuverlässigkeit der Quelle ist, aus der man seine Anti-Viren-Programme bezieht, habe ich schon im vorigen Abschnitt dieses Buchs erläutert. Bei der Anwendung von Anti-Viren-Software sollte man einige elementar wichtige Dinge niemals vergessen. So muß z.B. die Diskette, auf der sich die Anti-Viren-Software befindet, auf alle Fälle schreibgeschützt werden. Ist dieser Schreibschutz nicht vorhanden, so kann die Anti-Viren-Software selbst Ziel für einen Virenangriff werden. Es sollte ebenfalls eine schreibgeschützte, nicht infizierte(!!!) Diskette mit dem Betriebssystem DOS vorhanden sein.Bei dem Betriebssystem ist darauf zu achten, daß es die richtige Versionsnummer hat. So kann z.B. ein Computer mit einer unter DOS 5.0 eingerichteten Festplatte nicht mit DOS 3.3 richtig betrieben werden. Da DOS 3.3 nicht auf die erweiterten Festplattenpartitionen von DOS 5.0 zugreifen kann, würde zwar der Rechner gebootet, man hätte aber keinen Zugriff auf die Festplatte. Nachdem man das richtige Betriebssystem hat und dazu noch über eine gute Anti-Viren-Software verfügt, sollte man zu einer recht außergewöhnlichen, ja schon fast radikal und revolutionär wirkenden Vorgehensweise übergehen. Dem Lesen der Dokumentation und der DOC-Files der Anti-Viren-Software. Erst wenn man diese überaus fortschrittliche und ungewöhnliche Methode auch tatsächlich angewendet hat, sollte man die Anti-Viren-Software benutzen. Viele Probleme mit Anti-Viren-Software entstehen aus der Unkenntnis des Anwenders heraus.

Um einen Computer auf Computerviren hin zu untersuchen, muß man den Computer erst mit einem virenfreien Betriebssystem von Diskette booten. Erst dann kann man die Anti-Viren-Software relativ erfolgreich einsetzen. Damit soll verhindert werden, daß beim Boot Vorgang ein Computervirus aufgerufen wird und sich im Arbeitsspeicher des Computers einnistet, bevor die Anti-Viren-Software gestartet wird.

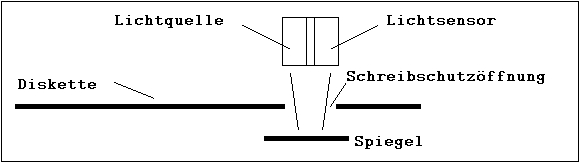

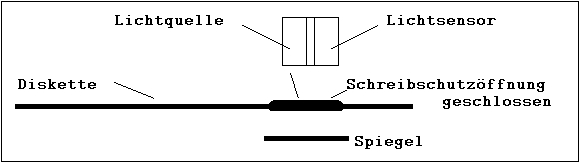

8.6 Der Hardware Schreibschutz

Der Hardware Schreibschutz von einer Diskette kann von keiner Software umgangen werden (sofern die Hardware des Rechners technisch einwandfrei ist). Auf dem PC war diese Möglichkeit zu keinem Zeitpunkt in der Rechnerarchitektur vorgesehen. Und das ist auch gut so.Der Schreibschutz in einem Floppylaufwerk besteht entweder aus einer Lichtschranke, einer Lichtschranke mit Spiegel oder einer mechanischen Abtastung. Die Lichtschrankentechnik erfordert einen undurchsichtigen Schreibschutz und die Spiegeltechnik einen nicht reflektierenden Schreibschutz. Beides ist nur von schwarzen, matten Schreibschutzvorrichtungen gewährleistet.

Bei einer 5 1/4 Zoll Diskette besteht der Schreibschutz aus einem schwarzen Aufkleber und bei einer 3 1/2 Zoll Diskette aus einem schwarzen Kunststoffschiebeplättchen. Wird eine Diskette schreibgeschützt, wird die Lichtschranke unterbrochen und damit der Strom für Schreibzugriffe auf die Diskette abgeschaltet. Daher kann keine Software diesen Schreibschutz umgehen. Deshalb sollte man generell jede Programmdiskette, die man in die Finger bekommt, erst schreibschützen. Erst recht, wenn es sich um gekaufte Originaldisketten handelt.

Aber es gibt Computerviren, die diesen Schreibschutz auf eine ganz gemeine Art und Weise umgehen. Diese Computerviren geben eine Meldung auf dem Bildschirm aus, daß sie, unter Angabe der verschiedensten Gründe, Zugriff auf die Diskette benötigen und der Anwender deshalb den Schreibschutz von der Diskette entfernen soll. Und der Anwender, der darauf hereinfällt, hat eine infizierte Diskette mehr. Dies bedeutet, daß ein Computervirus nicht mit aller Gewalt den Schreibschutz an sich umgehen muß, wenn er den Anwender dazu überreden kann, den Schreibschutz zu entfernen. Deshalb sollte man die Installation von Software immer von Sicherungskopien aus machen und nie von den Originaldisketten!

Abbildung 9: Diskette nicht schreibgeschützt.

Abbildung 10: Diskette schreibgeschützt.

8.7 Der Software Schreibschutz

Verschiedentlich werden TSR-Programme angeboten, welche die Festplatte vor Schreibzugriffen schützen sollen.Dieser Schreibschutz kann heute von vielen Computerviren bereits ohne große Probleme umgangen werden. Das gleiche gilt für das "Read Only" Attribut,welches von DOS zur Verfügung gestellt wird.

Das Werk einschließlich aller seiner Teile ist urheberrechtlich geschützt. Jede Verwertung außerhalb der engen Grenzen des Urheberrechtsgesetzes ist ohne Zustimmung des Autors unzulässig und strafbar.

Copyright (C) 04/1993 - 08/1998 - 03/2003 by Howard Fuhs